自鯖環境では Wi-Fi ルーターのもと、192.168.1.0/24 に PVE や各種サーバー、ノート PC、スマホなどなど、固定 IP と DHCP によるアドレス取得の違いはあれど、全部同じネットワークセグメントに属している。

これで何も問題はない・・・が、Wi-Fi ルーターの LAN のところに「経路情報」の設定項目がある。

であれば、Wi-Fi ルーターでセグメントを分けて自宅の LAN を運用することができるハズということで試してみた。

概要

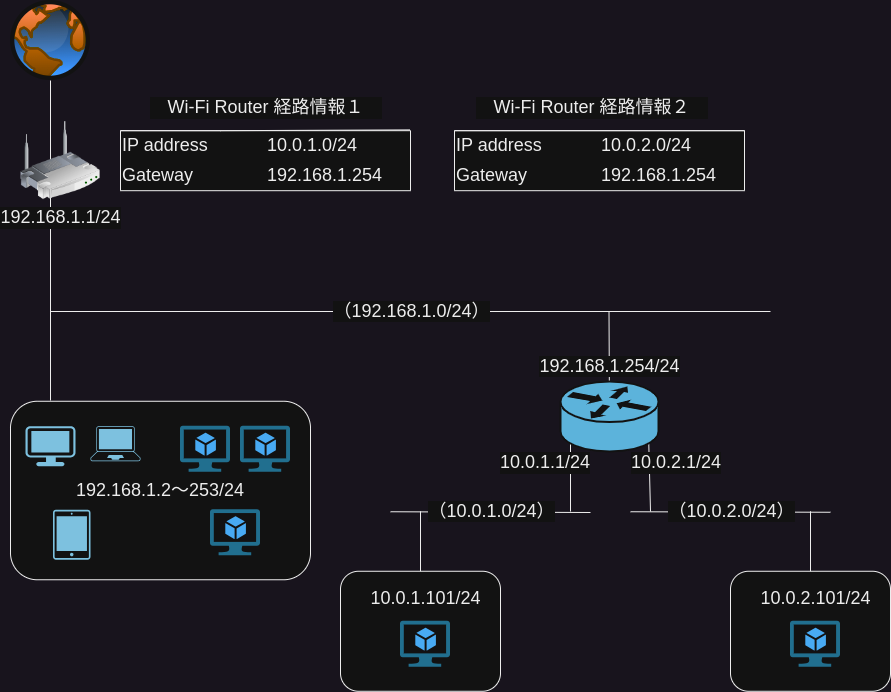

構成はこんな感じで試してみた。既存の LAN(192.168.1.0/24)に 10.0.1.0/24 と 10.0.2.0/24 を追加している。

※上の画像を作ったのはこちら。便利。

Wi-Fi ルーターの設定

BUFFALO Air Station WSR-3200AX4S の場合。

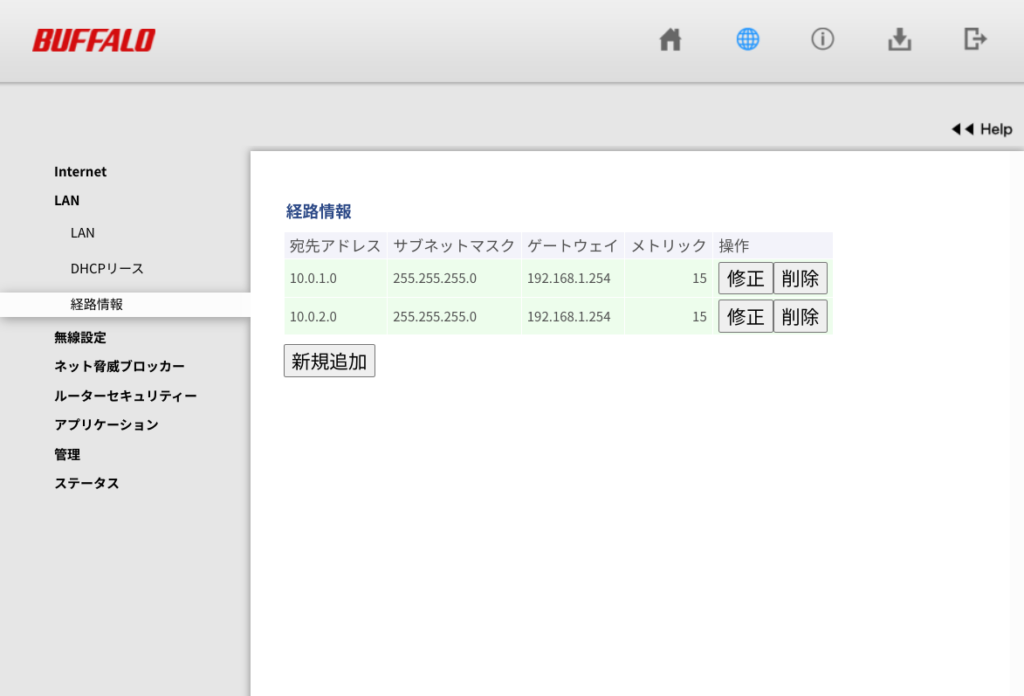

管理画面にログインして、詳細設定から「LAN」の「経路情報」をクリックして追加する。

Wi-Fi ルーターから見て、Router の NIC(192.168.1.254)の向こう側に 10.0.1.0/24 と 10.0.2.0/24 が存在しているという設定。

この設定が無いと外部からの戻りパケットが迷子になるから、追加した LAN のホストマシンは apt update とかできない。

Router の設置

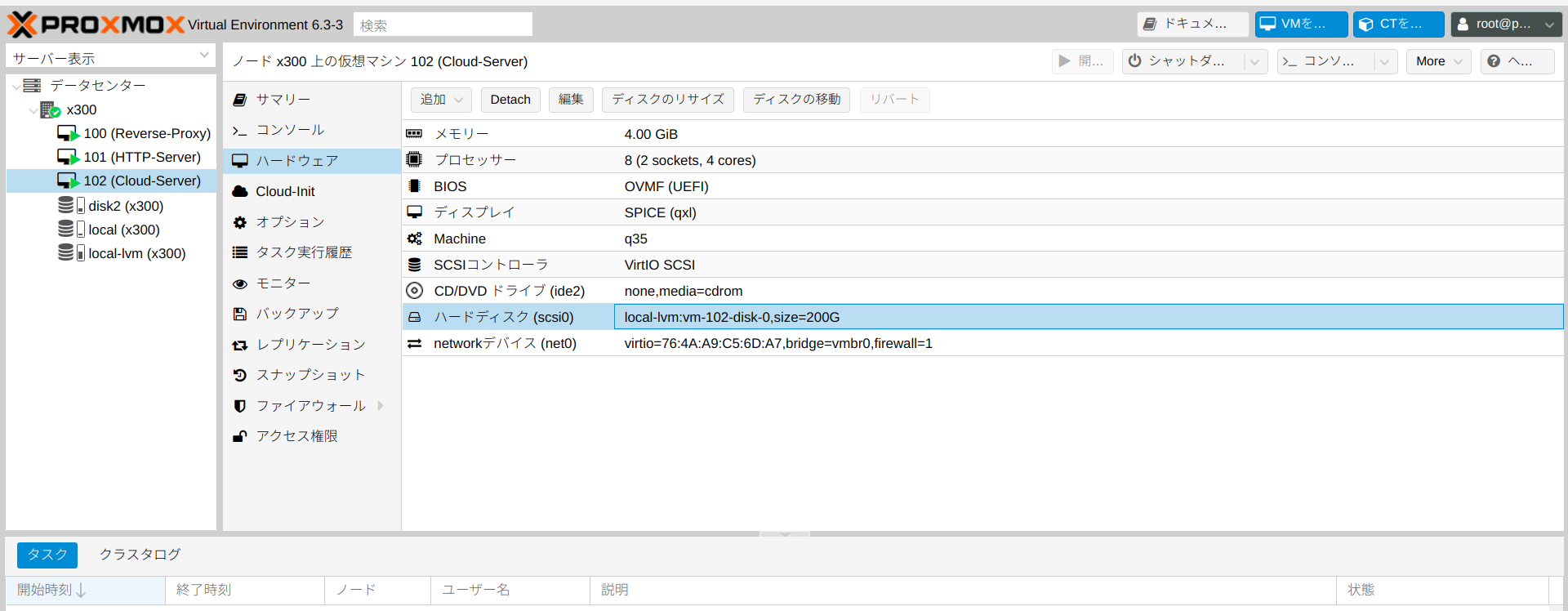

物理的な Router を設置する訳じゃなく、Proxmox で CT(Ubuntu 22.04) を追加して Router として使用する。

CT を作ったときに1つだけ 192.168.1.254/24 が割り当てられた仮想 NIC が存在している。

Proxmox の管理画面から CT をクリックして、「ネットワーク」から新しい LAN 用に NIC を2つ追加する。IP アドレスはそれぞれ 10.0.1.1/24 と 10.0.2.1/24 として、これが各 LAN に属する仮想マシンの Default Gateway になる。

続いて、作成したばかりの CT はルーティングが無効になっているから、sysctl.conf を書き換える。

# vi /etc/sysctl.conf

※ 0 を 1 に変更

net.ipv4.ip_forward=1

※ 設定の再読込

# sysctl -pVM/CT の作成

追加した LAN(10.0.1.0/24 または 10.0.2.0/24)に属するようネットワークアドレスを設定して VM/CT を作成すれば OK。

これで、apt -update && apt -y upgrade が普通に実行できるけど、外部(インターネット)からは接続できない、公開することのできない VM/CT になる。

確認

追加した LAN に試験環境として Web サーバーを立ち上げると、少なくとも 192.168.1.0/24 を含めた自宅環境からアクセス可能になる。ssh 接続や簡易 Web サーバーで試してみれば確認できる。

python3 -m http.server 8000

もし、追加した LAN 内のサーバーを外部に公開する必要があるなら、Router に NAT/NAPT を設定することで、Wi-Fi ルーターとの2重ルーター構成になるけれど一応、外部公開はできる(オススメはしない)。

ちなみに、一般的な Wi-Fi ルーターのセキュリティ機能のポート変換・IP フィルターでは、例のように自分が属していないネットワークの 10.0.1.100 とかにポート変換するような設定はできない。

・・・仮想環境で LAN を分割する目的の一つは、外部から隔離された試験環境の構築、といったことになるだろうから外部公開するのは本末転倒だね。

その他

Proxmox でブロードキャストパケットを制限するためにネットワークセグメントを分ける方法としてはタグ VLAN も候補となる。

自鯖環境だと使いどころがイマイチわかりにくいけれど、IP によるセグメント分割に続いて確認しながら試してみようかな。

コメント